Wir kennen sie alle, die guten alten Stromzähler, die Tag für Tag zuverlässig unseren Stromverbrauch dokumentieren. Sie leben ewig und sind unbestechlich, doch für die Energiewende brauchen wir die neuen Stromzähler. Diese heißen Smartmeter und sollen die Energiewende beflügeln. Stellen Sie sich intelligente Stromzähler vor, die Ihr Elektroauto innerhalb einer Nacht laden und dies nur zu dem Zeitpunkt, an dem der Strom am preiswertesten ist, zum Beispiel, wenn der Wind in der Eifel gerade ein Überangebot von Ökostrom produziert. Da das ökonomische Speichern von Energie bis heute noch nicht gelöst ist, wäre ein gezielter Verbrauch von Energie nach Verfügbarkeit für Verbraucher und Erzeuger ein Segen.

Damit dies möglich ist, muss ein intelligenter Stromzähler mit 3 Datennetzen kommunizieren. Als erstes muss er Ihre Geräte im heimischen Netz ein- und ausschalten können, weiterhin müssen diese Daten dann sicher über das Internet zum Stromanbieter transportiert werden. Nicht zu vergessen ist das Netz des Stromanbieters, hier muss der neue Stromzähler Informationen bezüglich des derzeitigen Stromaufkommens und des Preises abrufen können.

Die Geräte, welche dies technisch umsetzten können, gibt es schon seit Jahren. Konzepte, welche die Daten sinnvoll nutzen, liegen bereits bei den Firmen in der Schublade.

In einer Zeit, einer älterwerdenden Gesellschaft, kann mittels Stromverbrauch auf den Gesundheitszustand der Bewohner eines Hauses geschlossen werden. Wer ohne Verlassen des Hauses keinen Strom mehr verbraucht, mit dem stimmt dann was nicht. Doch genau hier fängt das Problem an, wer darf auf die Daten aus dem Smartmeter zugreifen?

Wer die Macht über die Daten hat, kann die Energieversorgung unseres Landes zerstören.

Warum ?

Wenn ganze Stadtteile den Befehl über das Internet bekommen, den Strom abzuschalten und gleich danach der Befehl kommt, diesen wieder einzuschalten, bricht die Stromversorgung zusammen, da diese Leistungsschwankungen nicht von unserem Stromnetz kompensiert werden können.

Zur Sicherung dieser Kommunikation werden Gateways (Schnittstellen) benötigt, die diese Daten vor Fremdzugriff schützen.

Die Spezifikation für diese Gateways wurde aber bis heute nicht geschaffen, weder das Bundesamt für Sicherheit in der Informationstechnik, noch die Wirtschaft haben sich bis heute auf ein einheitliches Konzept geeinigt. Man rechnet derzeit mit einem Zeitraum von mehreren Jahren, bis ein einheitliches Konzept gefunden ist. Somit fällt einer der wichtigsten Punkte der Energiewende ins Wasser, die intelligente Energiesteuerung.

Dadurch steigen die Kosten für uns Verbraucher weiter an.

Alle reden von Digitalisierung, doch wer wird sie wirklich umsetzen?

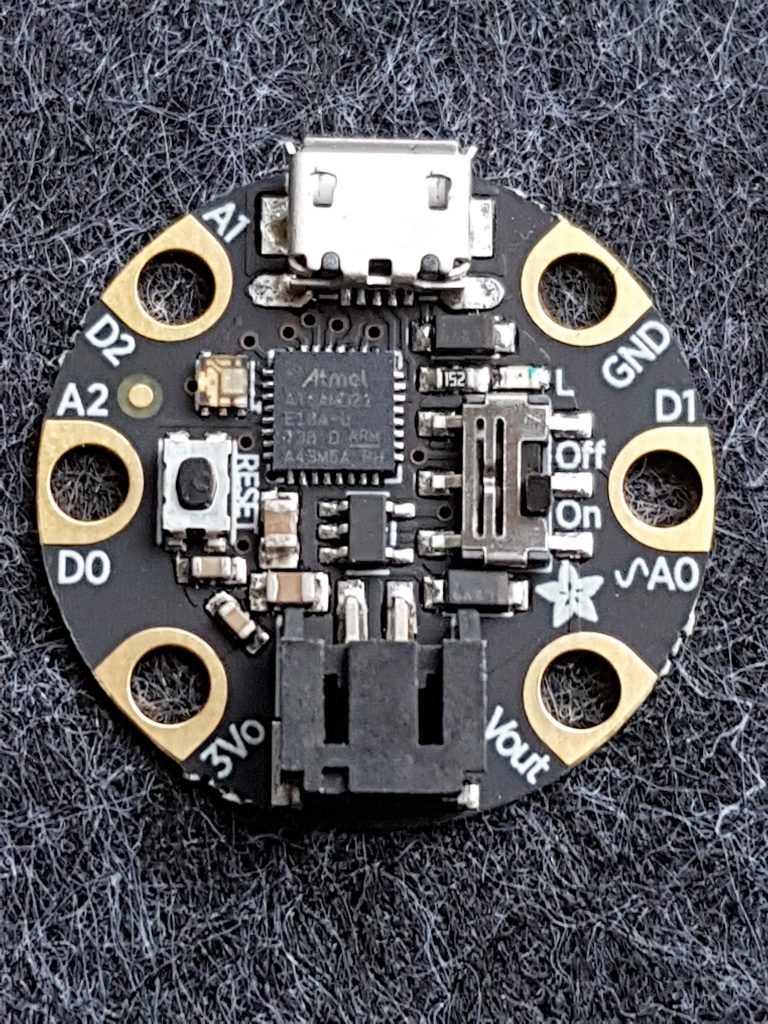

Sind es die „Maker“, die modernen Bastler unserer Zeit, die auch dieses Problem lösen werden?

Bleiben Sie neugierig.

Übrigens, bei den „Makern“ gibt es schon heute jede Menge Lösungen, selbst die alten Stromzähler sicher über das Internet abzulesen.